Sobre este e-book

Leia mais títulos de Jair Lima

Jogadores Anônimos: Além Da Aposta Nota: 0 de 5 estrelas0 notasLovable.dev Nota: 0 de 5 estrelas0 notasGuia Definitivo De Engenharia De Prompt À Engenharia De Contexto Nota: 0 de 5 estrelas0 notasDo Éden À Nova Jerusalém Nota: 0 de 5 estrelas0 notasSetembro Amarelo Nota: 0 de 5 estrelas0 notasUtilização De Navegadores Da Deep Web Para Navegar Na Internet Nota: 0 de 5 estrelas0 notasComputação Quântica Nota: 0 de 5 estrelas0 notasAplicação Pastoral E Religiosa Da Agi Nota: 0 de 5 estrelas0 notasManual Definitivo Da Reforma Tributária Para Empresas Do Simples Nacional Nota: 0 de 5 estrelas0 notasDeepseek R1: A Revolução Da Ia Chinesa Nota: 0 de 5 estrelas0 notasGoogle Cloud Platform (gcp) Nota: 0 de 5 estrelas0 notasNovembro Azul E A Saúde Do Homem Cristão Nota: 0 de 5 estrelas0 notasMil Dias Com Jesus Nota: 0 de 5 estrelas0 notasHistória Das Assembleias De Deus No Brasil Nota: 0 de 5 estrelas0 notasDevocional Diário Nota: 0 de 5 estrelas0 notasEternity Entwined Nota: 0 de 5 estrelas0 notasO Oitavo Dia E O Propósito Original De Deus Nota: 0 de 5 estrelas0 notasPedro: O Último Discurso E A Maior Revelação Nota: 0 de 5 estrelas0 notasQuando O Não De Deus É O Seu Sim Nota: 0 de 5 estrelas0 notasGerando Filhos Para A Eternidade Nota: 0 de 5 estrelas0 notasMulher Você Nasceu Para Ser Mãe Nota: 0 de 5 estrelas0 notas50 Principais Apps De Ia Generativa 2025 Nota: 0 de 5 estrelas0 notasInspirando A Nova Geração De Pregadores Pentecostais Nota: 0 de 5 estrelas0 notasEternidade Entrelaçada Nota: 0 de 5 estrelas0 notasMcp Model Context Protocol Nota: 0 de 5 estrelas0 notasTocamos Flauta E Não Dançastes Nota: 0 de 5 estrelas0 notasA Ascensão Das Máquinas Nota: 0 de 5 estrelas0 notasUma Família Para A Eternidade Nota: 0 de 5 estrelas0 notasO Profeta E O Salvador Nota: 0 de 5 estrelas0 notas

Relacionado a Google Cloud Skills Boost

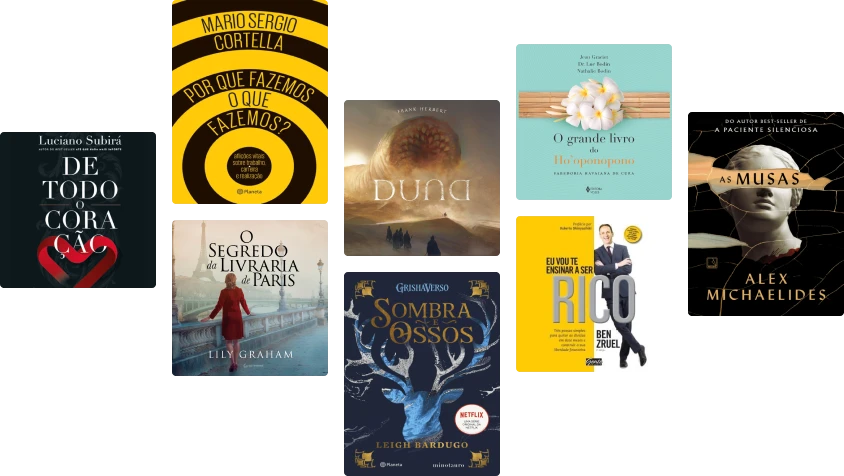

Ebooks relacionados

Diálogos Inseguros Nota: 0 de 5 estrelas0 notasHackers Da Ia: Nota: 0 de 5 estrelas0 notasCibersegurança: Visão Panorâmica Sobre a Segurança da Informação na Internet Nota: 0 de 5 estrelas0 notasSegurança Cibernética: Nota: 0 de 5 estrelas0 notasSegurança Da Informação Para Iniciantes Nota: 0 de 5 estrelas0 notasNormas e Frameworks de Cibersegurança Industrial: Segurança da Informação sem complicação Nota: 0 de 5 estrelas0 notasPolítica De Segurança Da Informação Nota: 0 de 5 estrelas0 notasSistemas de Informação: gestão e tecnologia na era digital Nota: 0 de 5 estrelas0 notasSegurança Prática Na Nuvem Nota: 0 de 5 estrelas0 notasNoções de Tecnologias para Investigadores Criminais Nota: 0 de 5 estrelas0 notasTrilhas em Segurança da Informação: caminhos e ideias para a proteção de dados Nota: 5 de 5 estrelas5/5Desvendando O Mundo Dos Sistemas De Informação Nota: 0 de 5 estrelas0 notasPrática Administração de TI Nota: 0 de 5 estrelas0 notas"explorando As Tendências Do Mundo Atual" Nota: 0 de 5 estrelas0 notasUtilização De Navegadores Da Deep Web Para Navegar Na Internet Nota: 0 de 5 estrelas0 notasProteja-se Online Nota: 0 de 5 estrelas0 notasPrevenção Em Crimes Cibernéticos Nota: 0 de 5 estrelas0 notasIa No Serviço Social Nota: 3 de 5 estrelas3/5Caixa de Ferramentas DevOps: Um guia para construção, administração e arquitetura de sistemas modernos Nota: 0 de 5 estrelas0 notasA Equação do Futuro: Equilíbrio entre a Humanidade e a Tecnologia: Uma Coleção de Ensaios Nota: 0 de 5 estrelas0 notasAlém do Hype: Implementando IA com Propósito e Impacto Nota: 0 de 5 estrelas0 notasGuia prático de implementação da LGPD Nota: 5 de 5 estrelas5/5Mundo Novo Nota: 0 de 5 estrelas0 notasPossibilidades de guerra cibernética Nota: 0 de 5 estrelas0 notasJornada Microsserviços: do zero ao avançado somando conceitos e práticas Nota: 0 de 5 estrelas0 notasO futuro da inteligência artificial Nota: 0 de 5 estrelas0 notasO Impacto do Avanço Tecnológico: no relacionamento interpessoal, intrapessoal e na privacidade dos indivíduos Nota: 0 de 5 estrelas0 notasA Ascensão da Automação Nota: 0 de 5 estrelas0 notas

Métodos e Materiais de Ensino para você

Ensine a criança a pensar: e pratique ações positivas com ela! Nota: 4 de 5 estrelas4/5A Vida Intelectual: Seu espírito, suas condições, seus métodos Nota: 5 de 5 estrelas5/5Pedagogia do oprimido Nota: 4 de 5 estrelas4/5Como Convencer Alguém Em 90 Segundos Nota: 4 de 5 estrelas4/5Raciocínio lógico e matemática para concursos: Manual completo Nota: 5 de 5 estrelas5/5Por que gritamos Nota: 5 de 5 estrelas5/5Didática Nota: 5 de 5 estrelas5/5Física Quântica Para Iniciantes Nota: 5 de 5 estrelas5/5A Cura Akáshica Nota: 5 de 5 estrelas5/5Consciência fonológica na educação infantil e no ciclo de alfabetização Nota: 4 de 5 estrelas4/5Sou péssimo em inglês: Tudo que você precisa saber para alavancar de vez o seu aprendizado Nota: 5 de 5 estrelas5/5A Bíblia e a Gestão de Pessoas: Trabalhando Mentes e Corações Nota: 5 de 5 estrelas5/5Ensinando pensamento crítico: Sabedoria prática Nota: 5 de 5 estrelas5/5Altas Habilidades, Superdotação: Talentos, criatividade e potencialidades Nota: 0 de 5 estrelas0 notasPiaget, Vigotski, Wallon: Teorias psicogenéticas em discussão Nota: 4 de 5 estrelas4/5Como se dar muito bem no ENEM: 1.800 questões comentadas Nota: 5 de 5 estrelas5/5O código secreto da riqueza: As 12 chaves que lhe trarão sucesso, prosperidade e riqueza financeira Nota: 0 de 5 estrelas0 notasHábitos Atômicos Nota: 4 de 5 estrelas4/5Temperamentos Nota: 5 de 5 estrelas5/5Óleos Mágicos Nota: 5 de 5 estrelas5/5A Arte da guerra Nota: 4 de 5 estrelas4/5O herói e o fora da lei: Como construir marcas extraordinárias usando o poder dos arquétipos Nota: 3 de 5 estrelas3/5Psicologia Negra E Manipulação Nota: 5 de 5 estrelas5/5Kit Ritmos no Violão: Aprenda 33 Ritmos e 64 Batidas no Violão Nota: 4 de 5 estrelas4/5

Categorias relacionadas

Avaliações de Google Cloud Skills Boost

0 avaliação0 avaliação

Pré-visualização do livro

Google Cloud Skills Boost - Jair Lima

Google Cloud Skills Boost

PREPARAÇÃO COMPLETA PARA AVALIAÇÃO DO CHRONICLE SECOPS

Jair Lima

Copyright © 2025 Jair Lima

All rights reserved.

ISBN:

ISBN-13:

Ficha Catalográfica

LIMA, Jair.

Google Cloud Skills Boost: Preparação completa para avaliação do Chronicle SecOps / Jair Lima. — 1. ed. — Três Coroas, RS: 2025.

Inclui bibliografia.

Segurança da informação 2. Chronicle SecOps 3. Automação em segurança 4. SIEM 5. SOAR. I. Título.

CDD: 005.8

CDU: 004.056

Google Cloud Logo – PNG e Vetor – Download de Logo¹

Dedicatória

A Deus, fonte de toda sabedoria e inspiração,

por me conduzir em cada jornada do conhecimento.

A minha esposa Carina e aos meus filhos Rayssa e Raysson, pelo apoio incondicional, paciência

e incentivo, mesmo nos momentos de ausência.

Aos professores, mentores, amigos e colegas da área de tecnologia, que

com suas dúvidas, desafios e colaboração, motivaram

a busca contínua por soluções inovadoras.

E, especialmente, a todos os profissionais e estudantes

que dedicam suas vidas à missão de proteger, inovar

e transformar o universo da segurança da informação.

Esta obra é para vocês.

Jair Lima

Google Cloud Logo – PNG e Vetor – Download de LogoConteúdo

Ficha Catalográfica

Dedicatória

Conteúdo

Agradecimentos

Prefácio

Introdução à Segurança Cibernética para Iniciantes

Introdução

Capítulo 1

Conceitos Fundamentais do Chronicle SecOps

1.1 Ações de Playbook e o Marketplace

1.2 Componentes-Chave do Chronicle SecOps

1.3 Como o Marketplace Suporta as Ações de Playbook

1.4 Resumo do Capítulo

Linha do tempo mostrando a evolução da segurança da informação

Capítulo 2

Introdução a Detecções e Widgets

2.1 Tipos de Detecções Curadas no Chronicle SIEM

2.2 Personalização de Widgets no Chronicle SOAR

2.3 Aplicação das Detecções Curadas e Widgets no Processo de Resposta

2.4 Resumo do Capítulo

SIEM vs SOAR

Estudo de Caso: Monitoramento de Comportamento Suspeito com Widgets Personalizados

Dilema Ético

Cartões Resumidos (Flashcards)

Laboratório Prático

Capítulo 3

Análise de Dados e Marcação de Campos no Chronicle SecOps

3.1 Marcação de Campos no Chronicle SIEM: U

e E

3.2 Importância da Marcação de Campos para a Análise de Dados

3.3 Processos de Enriquecimento de Dados no Chronicle SIEM

3.4 Aplicação Prática e Estratégia de Marcação de Campos

3.5 Resumo do Capítulo

Timeline Interativa

Estudo de Caso: Detecção de Ataque de Força Bruta Utilizando Chronicle SIEM

Dilema Ético

Tabela de Análise de Dados

Laboratório Prático

Capítulo 4

Integrações e Widgets Automáticos no Chronicle SecOps

4.1 Integrações Pré-Configuradas e Automáticas no Chronicle

4.2 Widgets Pré-Definidos: Acesso Rápido a Dados Relevantes

4.3 Aplicação das Integrações e Widgets na Resposta a Incidentes

4.4 Integração e Configuração de Playbooks Automatizados

4.5 Resumo do Capítulo

Integração de Componentes no Chronicle

Estudo de Caso: Automação na Detecção de Fraudes Bancárias

Dilema Ético:

Laboratório Prático

Capítulo 5

Análise de Alerta e Gestão de Casos no Chronicle SecOps

5.1 Visualização de Alertas e Abas Principais

5.2 A Organização de Casos e a Associação de Múltiplos Alertas

5.3 Campos Destacados no Alerta: Personalização e Priorização

5.4 Estratégias para Gestão de Casos e Prioridade de Incidentes

5.5 Resumo do Capítulo

Estudo de Caso: Consolidação de Alertas e Priorização de Incidentes

Laboratório Prático

Capítulo 6

Gerenciamento de Entidades e Casos no Chronicle SecOps

6.1 Criação e Associação de Entidades

6.2 Casos e Relacionamentos com Alertas

6.3 Relacionamentos entre Entidades e Casos para uma Investigação Detalhada

6.4 Estruturação e Manutenção de Casos no Chronicle

6.5 Resumo do Capítulo

Estudo de Caso: Resposta Rápida a Vazamento de Dados Sensíveis

Capítulo 7

Dados Unificados e Dashboards Personalizáveis no Chronicle SecOps

7.1 Entendendo o Modelo Unificado de Dados (UDM)

7.2 Pesquisa UDM: Buscas Avançadas e Análise Detalhada

7.3 Dashboards Personalizáveis: Visualizando Dados de Forma Estratégica

7.4 Estratégias para Configuração de Dashboards

7.5 Resumo do Capítulo

Estudo de Caso: Consolidação de Alertas e Priorização de Incidentes

Dilema Ético:

Laboratório Prático

Capítulo 8

Automação com Playbooks no Chronicle SecOps

8.1 O Papel dos Playbooks no Chronicle SOAR

8.2 Estrutura de Playbooks: Gatilhos, Ações e Condições

8.3 Personalização de Playbooks para Diferentes Incidentes

8.4 Integrações com Playbooks para Ações Automatizadas

8.5 Estratégias para a Configuração de Playbooks Eficientes

8.6 Resumo do Capítulo

Quadro visual Playbooks

Resposta Automática a Phishing

Estudo de Caso: Resposta Automatizada a Phishing

Laboratório Prático

Capítulo 9

Análise de Logs e Relatórios no Chronicle SecOps

9.1 A Importância da Análise de Logs para a Segurança

9.2 Funcionalidades de Pesquisa de Logs no Chronicle

9.3 Geração e Personalização de Relatórios

9.4 Relatórios Automatizados e Agendados

9.5 Melhores Práticas para Análise de Logs e Relatórios

9.6 Resumo do Capítulo

Cenário Real de Uso: Investigação Pós-Incidente

Capítulo 10

O Futuro da Automação e Segurança com Chronicle SecOps

10.1 Tendências Emergentes em Automação de Segurança

10.2 O Papel dos Playbooks Inteligentes no Futuro da Automação

10.3 Automação e Colaboração: Integração de Múltiplas Ferramentas

10.4 Desafios da Automação e os Limites da IA

10.5 Preparando-se para o Futuro: Estratégias para uma Automação Sustentável

10.6 Resumo do Capítulo

Estudo de Caso: Protegendo Dados de Alunos

Dilema Ético

Laboratório Prático

Capítulo 11

Ferramentas e Termos Específicos no Chronicle SecOps

11.1 Termos Específicos em Consultas: Uso do nocase

11.2 Acrônimos Essenciais para Operações de Segurança: TDIR e UDM

11.3 Uso Estratégico de Termos e Acrônimos para Investigações

11.4 Resumo do Capítulo

Estudo de Caso: Defesa Contra Ataques de Ransomware em Órgão Público

Capítulo 12

Customização Avançada de Widgets e Dashboards

12.1 O Papel dos Widgets na Personalização da Plataforma

12.2 Personalização da Visualização de Alerta

12.3 Configurando Widgets para Diferentes Necessidades Operacionais

12.4 Manutenção e Atualização dos Widgets para Otimizar a Plataforma

12.5 Resumo do Capítulo

Capítulo 13

Práticas e Testes no Chronicle SOAR

13.1 A Importância dos Testes no Chronicle SOAR

13.2 Simulando Alertas para Testar o Gerenciamento de Casos

13.3 Configuração de Casos para Testes

13.4 Ajustes e Melhoria Contínua com Base nos Testes

13.5 Resumo do Capítulo

Dilema Ético:

Exercício colaborativo

Capítulo 14

Do Alerta à Resposta: Simulando um Ataque do Mundo Real

14.1 O Cenário de Ataque: A Campanha UrgentInvoice

Fase 1: O Alerta Inicial — O SIEM em Ação

Fase 2: Triagem e Contextualização — A Gestão do Incidente

Fase 3: A Resposta Automatizada — O SOAR em Ação

Fase 4: Pós-Incidente e Melhoria Contínua

14.2 Resumo do Capítulo

Conclusão

Considerações Finais e Preparação para a Avaliação

1 Revisão dos Temas Principais

2 Preparação para a Avaliação

3 Resumo das Chaves para uma Boa Avaliação:

4 Simulação de Avaliação

5 Correção da Simulação de Avaliação

Posfácio

Desafios Éticos e Limites da Automação em Segurança Cibernética

Falsos Positivos: Um Risco Real

O Papel Insuperável da Supervisão Humana

Guia Rápido de Ética em Segurança Cibernética e Automação

Conclusão: O Equilíbrio entre Automação e Controle Humano

Epílogo

O Futuro da Segurança Automatizada: 10, 20 e 30 Anos à Frente

10 ANOS: O GUARDIÃO INVISÍVEL

20 ANOS: O ECOSSISTEMA AUTÔNOMO

30 ANOS: O PARADOXO DA CONFIANÇA

Conclusão

Nuvem de Palavras

Referências

Glossário de Termos

FAQ

Outras Obras

Google Cloud Platform (GCP): Máquinas Virtuais na Nuvem do Google

Lovable.dev Desenvolvimento de Aplicações Web com Inteligência Artificial

Manus AI: O Agente Autônomo Revolucionário para Tarefas Complexas

DeepSeek R1: A Revolução da IA Chinesa

Make.com – Guia Completo: Do Básico ao Avançado

Proteção do Consumidor contra o Phishing no uso do Internet Banking

Utilização de Navegadores da Deep Web para Navegar na Internet: Uma Abordagem na Segurança da Informação e na Navegação Anônima

Sobre o Autor

Google Cloud Logo – PNG e Vetor – Download de LogoAgradecimentos

A realização deste livro só foi possível graças ao apoio e à colaboração da comunidade acadêmica, que tem sido fonte contínua de conhecimento, inspiração e incentivo. Expresso minha sincera gratidão aos orientadores, doutores, mestres, professores, pesquisadores e colegas que compartilharam seu saber e experiência ao longo desta jornada, contribuindo para o desenvolvimento de uma visão sólida e